Nachdem es in Teil 1 um die Grundlagen und die Vorbereitung für die Konfiguration des Cisco Nexus 1000V ging, befassen wir uns heute in Teil 2 mit der Konfiguration des Cisco Nexus 1000V.

Mittels des Nexus 1000V VSM kann man für das Nexus 1000V VEM folgende Komponenten konfigurieren.

| Cisco Nexus 1000V | SC2012 SP1 VMM |

| Logical Network | Logical Network |

| Network Segment Pools | Network Sites |

| Ip Pool Templates | IP Address Pools for VM Networks |

| Network Segments | VM Subnets |

| Port-profile | Native Virtual Adapter Port Profile |

| Uplink(eth) port-profiles | Teaming Mode im Native Uplink Port Profile |

| Uplink Networks | Native Uplink Port Profiles |

Logical Network

Logical Networks stellen eine logische Abstrahierung der physischen Netzwerkinfrastruktur dar. Beide Begrifflichkeiten unterscheiden sich hier nicht voneinander. Mittles config wird in das Konfigurationsmenü gewechselt. Dort wird mit dem Befehl logical-network LAN, dass Logical Network LAN angelegt. Durch Ausführen des Befehls wird automatisch in das nächste Untermenü config-logical-net gewechselt. Dort kann eine Beschreibung für das Logical Network mitgegeben werden und wird mittels description „Client Netzwerk“ hinzugefügt. Um zum config Menü zurückzukehren genügt ein exit.

CiscoN1kV(config)# logical-network LAN

CiscoN1kV(config-logical-net)# description “Client Netzwerk”

CiscoN1kV(config-logical-net)# show logical-networkName: LAN

Description: “Client Netzwerk”

Network Segment Pools

Network Segment Pools entsprechen den Network Sites im VMM und definieren Einstellungen für die jeweilige Site. Der Befehl network-segment-pool LAN-IT legt den Network Segment Pool an. Auch hier erfolgt der Wechsel in das Untermenü automatisch. Die Zuordnung zum Logical Network erfolgt über logical-network LAN.

CiscoN1kV(config)# network-segment-pool LAN-IT

CiscoN1kV(config-net-seg-pool)# logical-network LAN

CiscoN1kV(config-net-seg-pool)# show network-segment-poolName: LAN-IT

GUID: 0c228769-cbb0-4d87-b4b9-094d8cad2268

Logical-network Name: LAN

Intra Port Communication: Disabled

Publish-name: LAN-IT

Ip Pool Templates

Bei den Ip Pool Templates muss man wissen, dass hier mit Ip Pool Templates die IP Address Pools for VM Networks im VMM gemeint sind und nicht die IP Address Pools, die man für die Virtualisierungshosts oder für den Provider Address Space definiert. Konfiguriert werden über die Ip Pool Templates der IP Adressbereich, das Subnetz, das Gateway und die DNS-Server.

CiscoN1kV(config)# ip-pool-template LAN-IT-IP

CiscoN1kV(config-ip-pool-template)# ip-address 10.0.1.20 10.0.1.70

CiscoN1kV(config-ip-pool-template)# subnet-mask 255.255.254.0

CiscoN1kV(config-ip-pool-template)# gateway 10.0.1.1

CiscoN1kV(config-ip-pool-template)# dns-server 10.0.0.1

CiscoN1kV(config)# show ip-pool-template name LAN-IT-IPName: LAN-IT-IP

Description:

IP-address-range: 10.0.1.20-10.0.1.70

Subnet-mask: 255.255.254.0

Gateway: 10.0.1.1

Netbios: Disabled

DHCP SUPPORT: Disabled

Reserved-ip-list:

WINS-server-list:

DNS-server-list:

10.0.0.1

DNS-suffix-list:

Network Segments

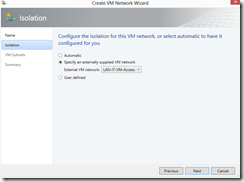

Die in SC2012 SP1 VMM eingeführten VM Networks beziehungsweise deren VM Subnets heißen im Cisco Nexus 1000V Network Segments. Dabei erfolgt die Separation auf Basis von VLANs. Die Network Segments stellen in der Hinsicht eine Besonderheit dar. Normalerweise wären die Network Segments VM Subnets im VM Network, stattdessen handelt es sich um externe definierte VM Networks. Das heißt gleichzeitig, dass das VM Network im VMM separat erstellt und dann entsprechend mit dem extern definierten VM Network verknüpft werden muss. Dieses taucht dann als VM Subnet im VM Network auf. Beim Erstellen des Network Segment mittels dem Befehl network-segment wird diesem auch der IP Pool zugeordnet und das Network Segment dem entsprechenden Network Segment Pool.

CiscoN1kV(config)# network-segment LAN-IT-VM-Access

CiscoN1kV(config-net-seg)# network-segment-pool LAN-IT

CiscoN1kV(config-net-seg)# switchport access vlan 111

CiscoN1kV(config-net-seg)# import ip-pool-template LAN-IT-IP

CiscoN1kV(config-net-seg)# publish network-segment

CiscoN1kV(config-net-seg)# show network-segment name LAN-IT-VM-Access

Name: LAN-IT-VM-Access

VM Network Name: LAN-IT-VM-Access

VM Network GUID: 33b12f28-9741-44e2-ae6a-8a3a88817211

Description:

GUID: 03a70128-3a2a-44ef-98b0-faff4cce79df

Network-segment-pool: LAN-IT

Vlan: 111

System Network-Segment: FALSE

ip-pool-template: LAN-IT-IP

ip-pool-template GUID: 9a2aecec-8790-48b6-bff5-ec8c6e37d8c8

Publish-name: LAN-IT-VM-Access

Port-profile

Die Port-profiles heißen im VMM Native Virtual Adapter Port Profiles und sorgen dafür, dass definierte Richtlinien, wie zum Beispiel QoS umgesetzt werden können.

CiscoN1kV(config)# port-profile type vethernet LANProfile

CiscoN1kV(config-port-prof)# no shut

CiscoN1kV(config-port-prof)# state enabled

CiscoN1kV(config-port-prof)# publish port-profile

Uplink(eth) port-profiles

Neben den Port-profiles gibt es ebenfalls Uplink port-profiles. Diese gibt es so im VMM nicht direkt. Die Uplink Port-profiles definieren den Teaming Mode des Uplink Networks. Dies wird im VMM direkt beim Erstellen des Native Uplink Port Profiles angegeben.

CiscoN1kV(config)# port-profile type eth LANUplink

CiscoN1kV(config-port-prof)# no shut

CiscoN1kV(config-port-prof)# state enabled

Uplink Networks

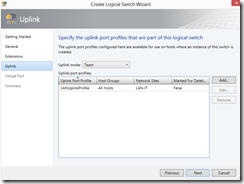

An der Stelle wird es etwas verwirrend Uplink Networks sind im VMM Native Uplink Port Profiles. Während man im VMM den Teaming Mode beim Erstellen des Native Uplink Port Profiles erstellt wird dieser vorher als Uplink port-profile im Nexus 1000V definiert. Beim Anlegen des Uplink Networks werden Uplink port-profile und Network Segment Pool zugeordnet.

CiscoN1kV(config)# uplink-network LANUplinkProfile

CiscoN1kV(config-uplink-net)# import port-profile LANUplink

CiscoN1kV(config-uplink-net)# network-segment-pool LAN-IT

CiscoN1kV(config-uplink-net)# publish uplink-network

CiscoN1kV(config-uplink-net)# show uplink-network

uplink-network: LANUplinkProfile

Publish-name: LANUplinkProfile

import port-profile: LANUplink

network-segment-pool:

LAN-IT

port-profile config:

switchport mode trunk

switchport trunk allowed vlan 111

Somit ist die grundlegende Konfiguration im Nexus 1000V VSM für das Nexus 1000V VEM abgeschlossen. Abschließend müssen mittels copy run startup-config die Einstellungen persistent gespeichert werden, da diese ansonsten beim nächsten Start/Neustart des VSMs verworfen werden.

Im nächsten Schritt wird die Konnektivität zwischen dem VSM und dem VMM hergestellt. Der VSEM Provider wurde schon in Teil 1 installiert. Innerhalb der VMM Managementkonsole wird überprüft, ob der VSEM Provider korrekt installiert ist, bevor die Verbindung zwischen VSM und VMM hergestellt wird. Dazu geht man auf den Reiter Settings und dann auf Configuration Providers.

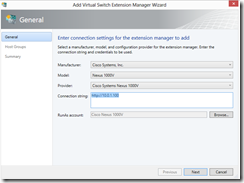

Dort sieht man, dass der Provider korrekt installiert ist. Nun wechselt man auf den Reiter Fabric und dann auf Switch Extension Managers. Über Add Resources in der Ribbon Bar und Virtual Switch Extension Manager wird der entsprechende Assistent zum Hinzufügen aufgerufen.

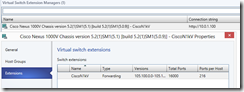

Als Connection String muss http://VSM-IP-Adresse definiert und ein RunAs Account, die Logindaten des VSM, angegeben werden. Danach noch die Hostgruppen definieren für die der Cisco Nexus 1000V zur Verfügung stehen wird und dann kann die Herstellung der Verbindung angestoßen werden. Danach taucht das VSM unter Switch Extension Managers auf. Der Refresher für die Virtual Switch Extension Managers läuft alle 30 Minuten, so dass Änderungen die im VSM vorgenommen werden, automatisch nach 30 Minuten im VMM bereitstehen. Manuell lässt sich jeder Zeit ein Abruf der aktuellen Konfiguration starten. In den Eigenschaften des VSEM sieht man unter Extensions weitere Informationen.

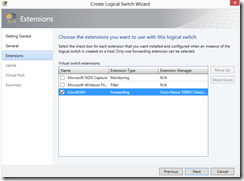

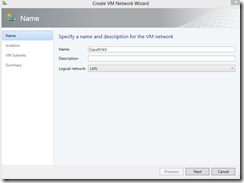

Für den Cisco Nexus 1000V muss ein separater Logical Switch im VMM erstellt werden. Pro VSM, egal ob Standalone oder HA, wird ein Logical Switch unterstützt. Dafür kann man mehrere VSMs an den VMM anbinden.

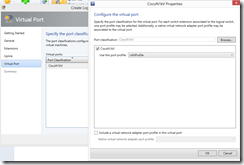

Bei den Virtual Ports angekommen, sollte man für die Port Profiles des Nexus 1000V separate Port Classifications nutzen.

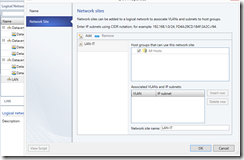

Bevor es zum Erstellen des VM Networks im Reiter VMs and Services geht, sollte man sich unter Logical Networks, dass über das VSM erstellte Logical Network anschauen.

Name und Network Site beziehungsweise im Nexus 1000V Network Segment Pool genannt, stimmen mit den vorhin durchgeführten Konfigurationen überein.

Ein Blick in die Eigenschaften verrät, dass nach der Erstellung auch hier die Daten übereinstimmen.

Abschließend muss der Logical Switch nur noch auf die NICs in den Virtualisierungshosts gebunden werden. Dies geschieht in den Eigenschaften des Virtualisierungshosts unter Virtual Switches.

Danach wird mit einem Klick auf OK das VEM auf dem Virtualisierungshost installiert und die Konfiguration entsprechend der hinterlegten Informationen vorgenommen. Damit ist der Cisco Nexus 1000V in einer grundlegenden Konfiguration einsatzbereit.